O System Center Advisor já era um produto conhecido a alguns anos, porem no inicio de Março foi anunciado que ele passou a ser gratuito para todos os clientes!

O que é o System Center Advisor?

O Advisor é similar ao System Center Operations Manager 2012 (SCOM), porem com uma série de regras baseadas em boas práticas.

Atualmente ele suporta Windows Server 2008, Windows Server 2012, SQL Server 2005, SQL Server 2008, SQL Server 2012, Exchange Server 2010, Lync 2010 e SharePont 2010.

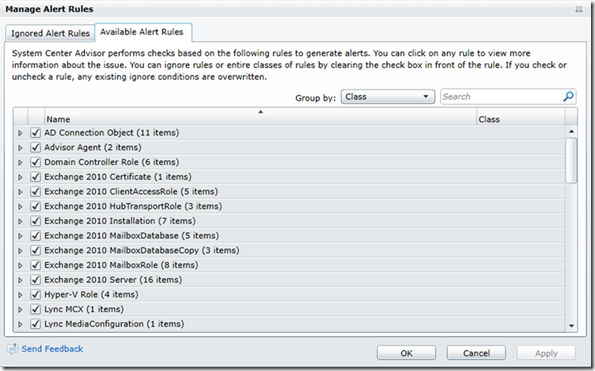

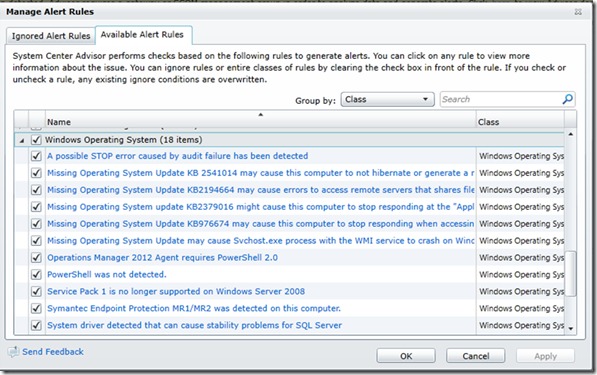

As suas regras atualmente somam 249 itens (em 15/04/2013) e sempre sendo atualizadas e acrescentadas. É possivel escolher quais regras serão utilizadas, por produto ou feature especifica.

É importante ressaltar que o Advisor não foi criado para dar suporte a estações, o que é responsabilidade do Windows Intune.

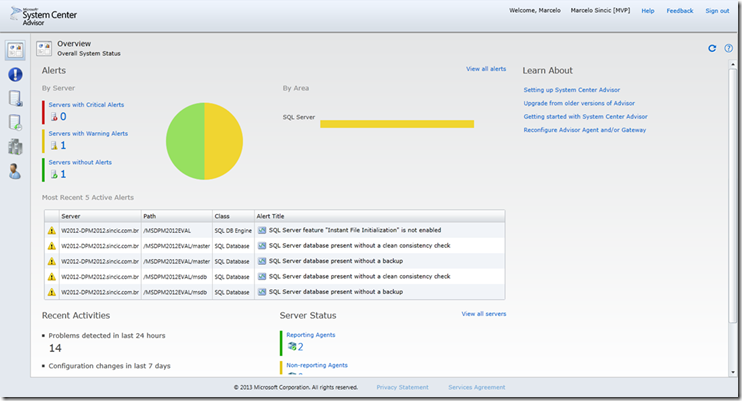

Suas telas principais são o Dashboard que traz um resumo dos alertas por tipo de produto e servidor:

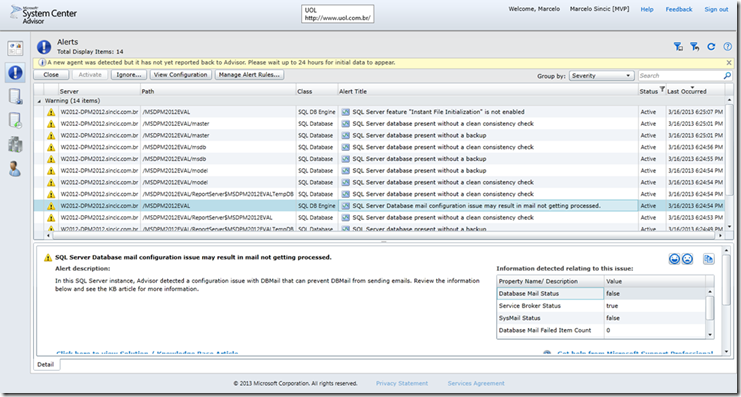

Detalhamento de cada um dos alertas, com dados do servidor e os itens com seus respectivos valores que levaram o SCA a identificar o alerta:

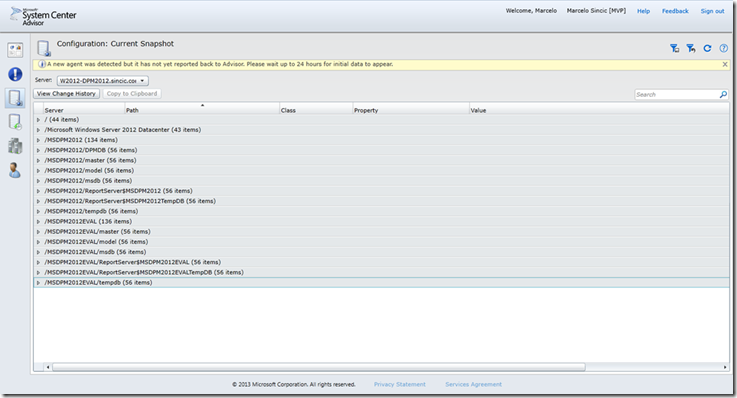

Por fim, é possivel ver o histórico de atualizaçoes de hardware e software por meio dos snapshots de configuração disponiveis, permitindo comparar os valores de uma data com outro, criando um CCM de servidores:

Como se Cadastrar e Configurar o System Center Advisor?

Para abrir uma conta no SCA é necessário apenas ter uma Microsoft Account (antigo Live ID/Passport) e entrar na home em https://www.systemcenteradvisor.com/Default.aspx sendo que o cadastro é simples e claro.

O passo seguinte é instalar os agentes, porem iremos falar disso no próximo tópico.

Após criar a conta já é possivel configurar os alertas desejados, que podem ser acessados pela console em Alerts –> Management Alert Roles mostrado nas imagens acima na tela de alertas e ver a imagem abaixo:

Note que é possivel selecionar as regras por tipo de produto, como a imagem acima, ou mesmo por alerta especifico, por exemplo, se o PowerShell está instalado ou não quando for verificado o sistema operacional:

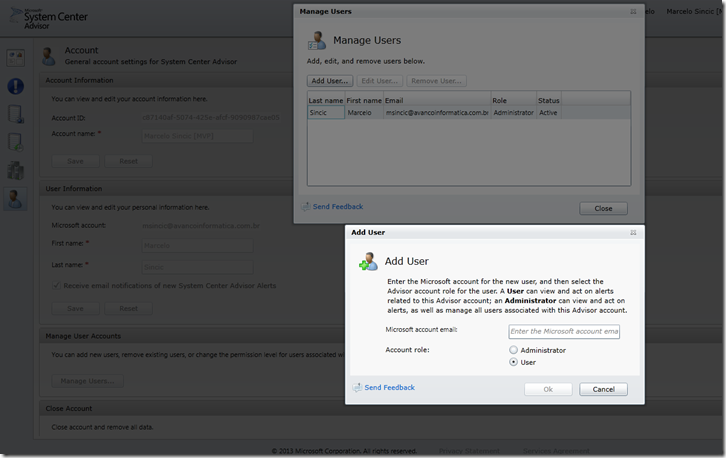

Outro item de configuração importante de ser realizado é a criação de usuários e seus papeis no portal.

A imagem abaixo das configurações de segurança mostra como podemos acrescentar, editar ou deletar usuários, bem como indicar quais alertas cada usuário irá receber em seu email:

O SCA não permite selecionar quais itens cada usuário do portal poderá receber, uma vez que os papeis podem ser apenas de usuário (visualização) ou administrador. Para receber os alertas, selecione o checkbox abaixo:

Instalando os Agentes nos Servidores

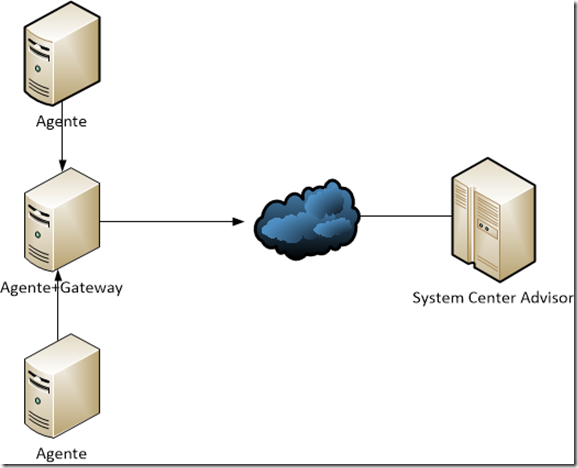

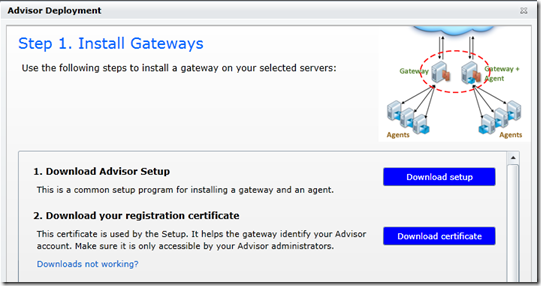

Para instalar os agentes é necessário baixar o aplicativo e o certificado digital, que é utilizado no Gateway como forma de autenticação. O diagrama abaixo demonstra como é o processo de comunicação:

Para fazer o download do certificado e o agente clique em “Setting up System Advisor” na Dashboard principal e selecione os itens pelos botões de download:

É importante entender que o agente (binário) é um só para qualquer conta, o certificado que identifica o cliente/conta que está sendo monitorada e pode ser utilizado em vários servidores que irão ser gateway. Em casos de servidores standalone, ele deverá ser agente e gateway.

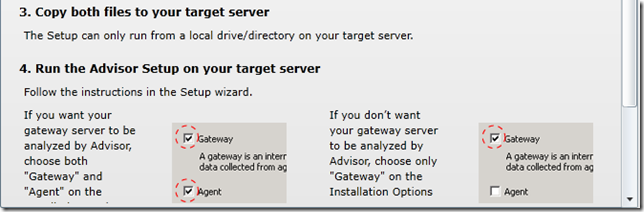

Esta opção de instalação é feita durante o setup do agente:

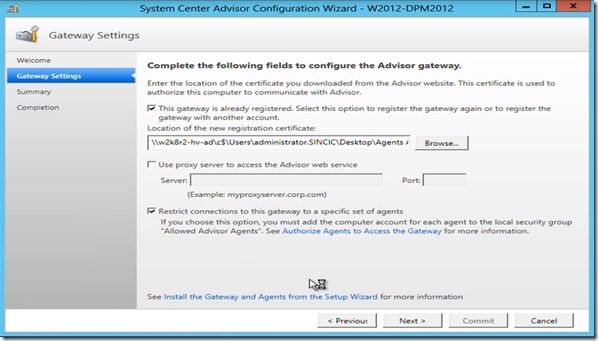

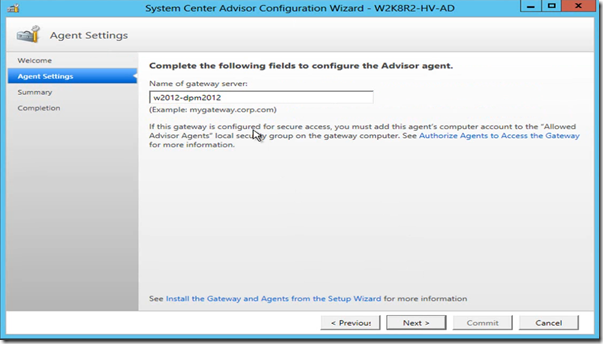

Se a instalação é gateway, será solicitado os dados de proxy (se houver) e a localização do arquivo do certificado. Se a instalação é de agente deverá ser colocado o nome do servidor que é o gateway. Obviamente o primeiro cliente a ser instalado deverá ser o gateway server.

Logs e Configurações

A configuração dos agentes/gateways podem ser feitas a qualquer momento por utilizar a ferramenta “System Center Advisor Configuration Wizard”, onde ele irá mostrar as configurações especificas para agente ou gateway, como as duas imagens abaixo demonstram:

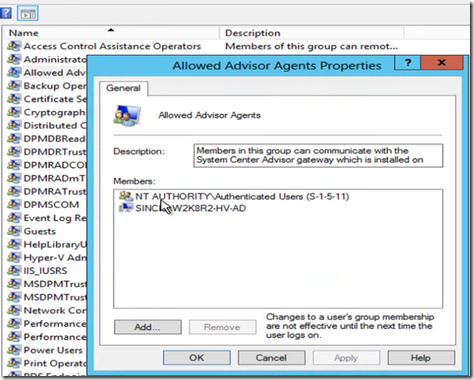

Tambem é importante que se dê permissão aos agentes no gateway por usar o grupo local “Allowed Advisor Agents” e acrescentar os computadores que irão se comunicar com ele:

Para verificar os logs, deve ser utilizado no Event Viewer o log “Operations Manager” ou o diretório Program Files\System Center Advisor\<AgentData ou GatewayData>\Logs.

Coexistencia em Ambientes com SCOM

O agente do SCA é o mesmo utilizado pelo SCOM, portanto os dois sistemas de monitoração podem coexistir, sendo que uma mesma maquina pode se reportar aos dois sistemas, que são identificados pelo Management Group, que no caso do SCOM é definido na criação do Management Server e no caso do Advisor ao criar a conta no serviço.

Como o agente do Operations Manager já é desenhado para permitir a monitoração por vários servidores SCOM em organizações diferentes, isso não é problema ou impeditivo para ambientes em que se deseje usar os dois sistemas de monitoração.